HOME»情報処理安全確保支援士令和7年秋期»午前Ⅱ 問8

情報処理安全確保支援士令和7年秋期 午前Ⅱ 問8

問8

ドメインフロンティングを悪用した攻撃の例として,適切なものはどれか。

- マルウェアが,CDNの機能を悪用し,実際の通信先を隠蔽して攻撃者のサーバに接続する。

- マルウェアが,DNSキャッシュサーバに偽のDNS情報を蓄積させる。

- マルウェアが,送信元IPアドレスを攻撃対象に偽装したDNSリクエストを多数のDNSキャッシュサーバに送信し,攻撃対象のサーバをダウンさせる。

- マルウェアが,ドメイン情報を管理しているサイトに不正にアクセスし,ドメイン情報を書き換える。

分類 :

テクノロジ系 » セキュリティ » 情報セキュリティ

正解 :

ア

解説 :

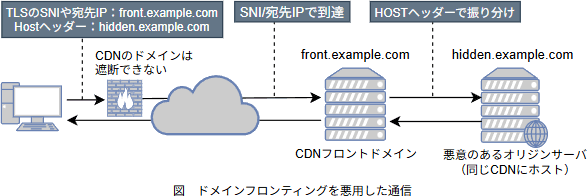

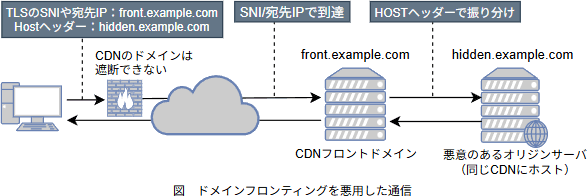

ドメインフロンティングは、実際の通信先となるサーバを隠すために、表向きのアクセス先と内部で接続する先を意図的に食い違わせる手法です。本来は検閲や地域制限を回避する目的で使われていましたが、通信先を秘匿できる性質があるため、マルウェアがC&Cサーバとの間で行う通信に悪用された事例があります。

典型的な攻撃例では、表向きには無害なCDNにアクセスしているように見せかけながら、HTTPリクエストのHostヘッダー(HTTP/2では :authority)に攻撃者が指定したオリジンドメインを入れることで、CDNにそのオリジンのリソースを取得させます。一部のCDNはSNIのドメインとの整合性を調査せずに、Hostヘッダーの値をそのまま利用してオリジンサーバへリクエストするため、攻撃者が用意したリソースがクライアントに返されます。内部のHTTP通信はTLSで暗号化されるため、外部からは正規のCDN通信にしか見えず、FWやURLフィルタリングによる検知・遮断が困難です 現在では主要サービスが対策を行い、こうした意図的なドメインフロンティングは制限されていますが、セキュリティ上の重要な概念として理解しておく必要があります。

現在では主要サービスが対策を行い、こうした意図的なドメインフロンティングは制限されていますが、セキュリティ上の重要な概念として理解しておく必要があります。

典型的な攻撃例では、表向きには無害なCDNにアクセスしているように見せかけながら、HTTPリクエストのHostヘッダー(HTTP/2では :authority)に攻撃者が指定したオリジンドメインを入れることで、CDNにそのオリジンのリソースを取得させます。一部のCDNはSNIのドメインとの整合性を調査せずに、Hostヘッダーの値をそのまま利用してオリジンサーバへリクエストするため、攻撃者が用意したリソースがクライアントに返されます。内部のHTTP通信はTLSで暗号化されるため、外部からは正規のCDN通信にしか見えず、FWやURLフィルタリングによる検知・遮断が困難です

- 正しい。ドメインフロンティングを悪用した攻撃です。

- DNSキャッシュポイズニングの例です。

- DNSアンプ攻撃の例です。

- ドメインハイジャックの例です。