HOME»情報処理安全確保支援士平成29年秋期»午前Ⅱ 問6

情報処理安全確保支援士平成29年秋期 午前Ⅱ 問6

問6

DNSに対するカミンスキー攻撃(Kaminsky's attack)への対策はどれか。

- DNSキャッシュサーバと権威DNSサーバとの計2台の冗長構成とすることによって,過負荷によるサーバダウンのリスクを大幅に低減させる。

- SPF(Sender Policy Framework)を用いてMXレコードを認証することによって,電子メールの送信元ドメインが詐称されていないかどうかを確認する。

- 問合せ時の送信元ポート番号をランダム化することによって,DNSキャッシュサーバに偽の情報がキャッシュされる確率を大幅に低減させる。

- プレースホルダを用いたエスケープ処理を行うことによって,不正なSQL構文によるDNSリソースレコードの書換えを防ぐ。

分類 :

テクノロジ系 » セキュリティ » 情報セキュリティ

正解 :

ウ

解説 :

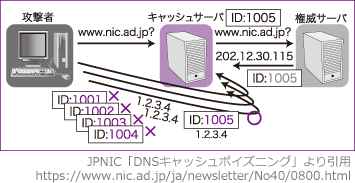

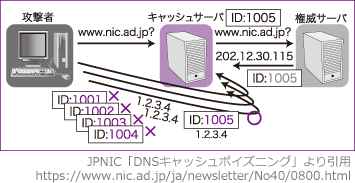

カミンスキー攻撃は、キャッシュに存在しないサブドメインへのDNSクエリ発行を利用して、従来より効率良くDNSキャッシュポイズニング攻撃を成功させる方法です。この攻撃手法の存在を発見したセキュリティ研究家のダン・カミンスキー氏にちなんで、カミンスキー攻撃と呼ばれています。 DNSキャッシュポイズニングは、キャッシュサーバの再帰問合せに対して、攻撃者が正規の権威サーバよりも前に応答を返し、DNSサーバに偽のキャッシュ情報を登録させることで攻撃が成立します。しかしながら、DNSの仕様により有効期限内のキャッシュが存在する間は再帰問合せは行われないので、攻撃のタイミングはキャッシュの有効期限が切れる数十分から数時間に1回に限られます。すなわち、単にキャッシュの有効期限が切れるのを待っているだけでは、攻撃の機会は実際にはそれほど多くないという現実があります。

DNSキャッシュポイズニングは、キャッシュサーバの再帰問合せに対して、攻撃者が正規の権威サーバよりも前に応答を返し、DNSサーバに偽のキャッシュ情報を登録させることで攻撃が成立します。しかしながら、DNSの仕様により有効期限内のキャッシュが存在する間は再帰問合せは行われないので、攻撃のタイミングはキャッシュの有効期限が切れる数十分から数時間に1回に限られます。すなわち、単にキャッシュの有効期限が切れるのを待っているだけでは、攻撃の機会は実際にはそれほど多くないという現実があります。

そこでカミンスキー攻撃では、攻撃者がキャッシュに存在しないサブドメイン(a.example.com、b.example.com、…)のDNSクエリを発行し、キャッシュサーバに再帰問合せを強制することで、攻撃成立の機会を大幅に増やします。この攻撃手法の発見により、DNSキャッシュポイズニング攻撃が実際に発生する可能性があることが証明されました。

DNSクエリのポートは仕様上UDP/53と規定されていますが、ポート番号が53番に固定されていると攻撃が成立しやすくなります。応答パケットの偽装を難しくするには、ランダムに選択したポート番号を通信に使用するソースポートランダマイゼーションやDNSSECの導入が有効な対策となります。

そこでカミンスキー攻撃では、攻撃者がキャッシュに存在しないサブドメイン(a.example.com、b.example.com、…)のDNSクエリを発行し、キャッシュサーバに再帰問合せを強制することで、攻撃成立の機会を大幅に増やします。この攻撃手法の発見により、DNSキャッシュポイズニング攻撃が実際に発生する可能性があることが証明されました。

DNSクエリのポートは仕様上UDP/53と規定されていますが、ポート番号が53番に固定されていると攻撃が成立しやすくなります。応答パケットの偽装を難しくするには、ランダムに選択したポート番号を通信に使用するソースポートランダマイゼーションやDNSSECの導入が有効な対策となります。

- DoS攻撃への対策です。

- スパムメールへの対策です。

- 正しい。カミンスキー攻撃への対策です。

- SQLインジェクションへの対策です。