HOME»情報セキュリティスペシャリスト平成27年春期»午前Ⅱ 問10

情報セキュリティスペシャリスト平成27年春期 午前Ⅱ 問10

問10

NTPを使った増幅型のDDoS攻撃に対して,NTPサーバが踏み台にされることを防止する対策として,適切なものはどれか。

- NTPサーバの設定変更によって,NTPサーバの状態確認機能(monlist)を無効にする。

- NTPサーバの設定変更によって,自ネットワーク外のNTPサーバへの時刻問合せができないようにする。

- ファイアウォールの設定変更によって,NTPサーバが存在するネットワークのブロードキャストアドレス宛てのパケットを拒否する。

- ファイアウォールの設定変更によって,自ネットワーク外からの,NTP以外のUDPサービスへのアクセスを拒否する。

分類 :

テクノロジ系 » セキュリティ » 情報セキュリティ管理

正解 :

ア

解説 :

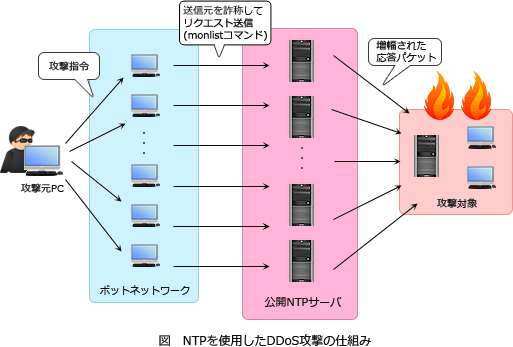

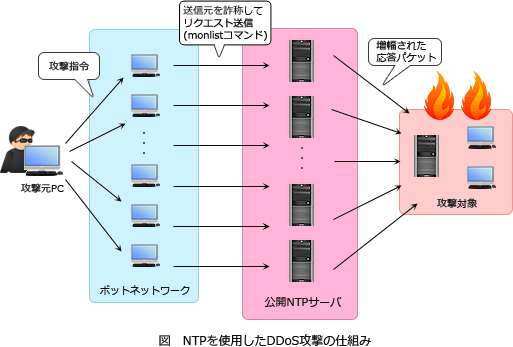

NTP(Network Time Protocol)は、本来はネットワーク経由でシステム時刻の同期を行うプロトコルですが、外部からのリクエストを受け付ける公開サーバが存在すること、コネクションレス型のUDPで攻撃元の詐称が容易であることから、DDoS攻撃の踏み台に利用されてしまうことがあります。

NTPの仕組みを使用したDDoS攻撃は、次の手順で特定のサイトに対して大量のトラフィックを発生させます。 対処としては、NTPサーバプログラム(ntpd)を問題が修正されたバージョンにアップデートすることが一番ですが、その適用が難しい場合はネットワーク内の非公開NTPサーバであれば外部からのサービス要求を拒否する、公開NTPサーバであれば"monlist"機能を無効にするなどの対策が推奨されます。

対処としては、NTPサーバプログラム(ntpd)を問題が修正されたバージョンにアップデートすることが一番ですが、その適用が難しい場合はネットワーク内の非公開NTPサーバであれば外部からのサービス要求を拒否する、公開NTPサーバであれば"monlist"機能を無効にするなどの対策が推奨されます。

したがって適切な防止策は「ア」です。

NTPの仕組みを使用したDDoS攻撃は、次の手順で特定のサイトに対して大量のトラフィックを発生させます。

- 送信元IPアドレスを詐称したリクエストパケットを、公開NTPサーバに対して大量に送り付ける。リクエストパケットにはNTPサーバが過去にやり取りした最大600件のアドレスを返す"monlist"コマンドを指定する

- 公開NTPサーバは大量のアドレスが記述されたレスポンスパケットを、詐称された送信元IPアドレス宛に送信する

- 大量のレスポンスパケットが送信されたサイトではトラフィックが大幅に増加し、サービス不能に陥る

したがって適切な防止策は「ア」です。

- 正しい。monlistは、NTPサーバが保持している、最近のクライアントIPアドレス、接続時刻、接続回数などを取得するためのNTPサーバの管理用コマンドです。応答データが大きくことからDDoS攻撃(NTPリフレクション攻撃)に悪用されているため、無効化することが推奨されます。

- NTP本来の目的である、時刻の同期が行えなくなってしまうため不適切です。

- ブロードキャストアドレスを拒否しても、NTPサーバへのアクセスは変わらずに可能なので踏み台として利用される可能性があります。

- DDoSの手段としてNTPサービスが悪用されているので、外部からのNTPサービスの利用を要求するアクセスを拒否する必要があります。