HOME»情報処理安全確保支援士平成29年春期»午前Ⅱ 問5

情報処理安全確保支援士平成29年春期 午前Ⅱ 問5

問5

セッションIDの固定化(Session Fixation)攻撃の手口はどれか。

- HTTPS通信でSecure属性がないCookieにセッションIDを格納するWebサイトにおいて,HTTP通信で送信されるセッションIDを悪意のある者が盗聴する。

- URLパラメータにセッションIDを格納するWebサイトにおいて,Refererによってリンク先のWebサイトに送信されるセッションIDが含まれたURLを,悪意のある者が盗用する。

- 悪意のある者が正規のWebサイトから取得したセッションIDを,利用者のWebブラウザに送り込み,利用者がそのセッションIDでログインして,セッションがログイン状態に変わった後,利用者になりすます。

- 推測が容易なセッションIDを生成するWebサイトにおいて,悪意のある者がセッションIDを推測し,ログインを試みる。

分類 :

テクノロジ系 » セキュリティ » 情報セキュリティ

正解 :

ウ

解説 :

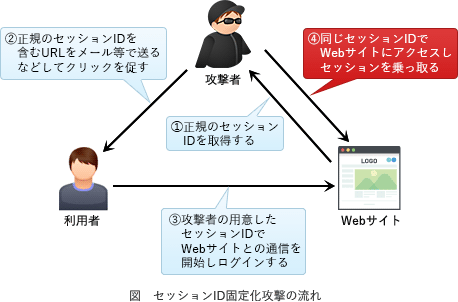

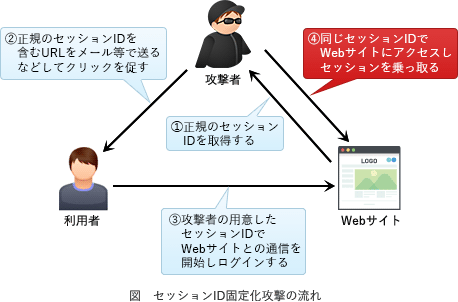

セッションID固定化攻撃は、Webサイトが生成する正規のセッションIDを含むURLに利用者をアクセスさせ、攻撃者が用意したセッションIDを使用する通信を意図的に確立させる攻撃です。攻撃者はその後同じセッションIDでWebサイトにアクセスし、ログイン中のセッションを乗っ取ります。 たとえセッションIDに推測が困難な乱数を使用していたとしても、以下に挙げるWebサイトでは攻撃者に正規のセッションIDを取得され、セッション固定化攻撃を受ける可能性があります。

たとえセッションIDに推測が困難な乱数を使用していたとしても、以下に挙げるWebサイトでは攻撃者に正規のセッションIDを取得され、セッション固定化攻撃を受ける可能性があります。

- ログイン画面(URLなど)にセッションIDを表示する仕様になっており、ログイン後も同じセッションIDを使用する

- クッキーを使用できない場合に、セッション情報をURLに埋め込むURLリライティング機能が有効になっている

- セッションIDが利用者ごとに固定されているなど容易に推測が可能である