HOME»情報処理安全確保支援士平成29年春期»午前Ⅱ 問6

情報処理安全確保支援士平成29年春期 午前Ⅱ 問6

問6

DNS水責め攻撃(ランダムサブドメイン攻撃)の手口と目的に関する記述のうち,適切なものはどれか。

- ISPが管理するDNSキャッシュサーバに対して,送信元を攻撃対象のサーバのIPアドレスに詐称してランダムかつ大量に生成したサブドメイン名の問合せを送り,その応答が攻撃対象のサーバに送信されるようにする。

- オープンリゾルバとなっているDNSキャッシュサーバに対して,攻撃対象のドメインのサブドメイン名をランダムかつ大量に生成して問い合わせ,攻撃対象の権威DNSサーバを過負荷にさせる。

- 攻撃対象のDNSサーバに対して,攻撃者が管理するドメインのサブドメイン名をランダムかつ大量に生成してキャッシュさせ,正規のDNSリソースレコードを強制的に上書きする。

- 攻撃対象のWebサイトに対して,当該ドメインのサブドメイン名をランダムかつ大量に生成してアクセスし,非公開のWebページの参照を試みる。

分類 :

テクノロジ系 » セキュリティ » 情報セキュリティ

正解 :

イ

解説 :

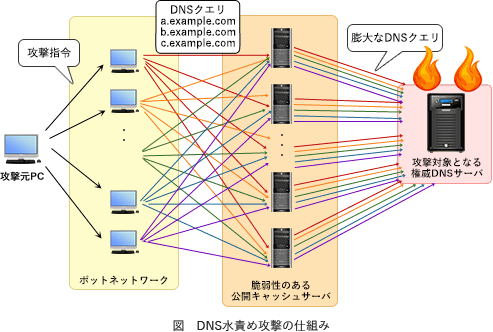

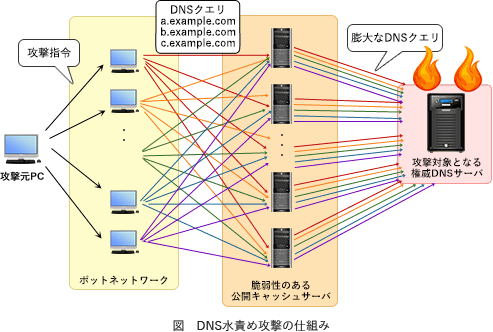

DNS水責め攻撃(Water Torture Attack,ランダムサブドメイン攻撃)は、脆弱性のある公開キャッシュサーバ(オープンリゾルバ)や欠陥を持つホームルータに対して、実際には存在しない幾つものサブドメインに対するDNSクエリを発行することで、権威DNSサーバへの問合せを意図的に大量発生させる攻撃です。この攻撃を受けた権威DNSサーバは、過負荷状態となりサーバダウンやサービス停止に陥ってしまう可能性があります。権威DNSサーバがダウンすると、管理下のドメインの名前解決ができなくなるため多数のWebサイトの利用に影響を与えます。 キャッシュに存在しないサブドメインを使用して膨大な数のDNSクエリを強制的に発生させる、という点ではカミンスキー型のDNSキャッシュポイズニングと同様ですが、目的がキャッシュ汚染ではなく攻撃対象サイトのドメインを管理する権威DNSサーバのダウンである点が異なります。またDNS ampではDNS応答パケットを攻撃パケットに使用しますが、DNS水責め攻撃ではDNS要求パケットを攻撃に用います。

キャッシュに存在しないサブドメインを使用して膨大な数のDNSクエリを強制的に発生させる、という点ではカミンスキー型のDNSキャッシュポイズニングと同様ですが、目的がキャッシュ汚染ではなく攻撃対象サイトのドメインを管理する権威DNSサーバのダウンである点が異なります。またDNS ampではDNS応答パケットを攻撃パケットに使用しますが、DNS水責め攻撃ではDNS要求パケットを攻撃に用います。

- DNS応答を攻撃に使用しているため、DNS amp攻撃(DNS amplification attack)に該当します。

- 正しい。DNS水責め攻撃の説明です。

- DNSキャッシュポイズニング攻撃の一種である「名前連鎖攻撃(Name Chaining)」の説明です。

- DNS水責め攻撃は、権威DNSサーバに負荷をかけサービスを妨害することを目的としています。